Настройка IPsec туннеля между двумя межсетевыми экранами pfSense.

Коммутатор (Internet) выступает в роли сети Интернет.

Межсетевые экраны pfSense (Gateway-CO и Gateway-BO) являются пограничными устройствами в сетях Главного офиса и Филиала соответственно.

Gateway-CO и Gateway-BO имеют по два сетевых интерфейса: WAN для соединения с сетью Интернет (с "белым" IP адресом) и LAN, который "смотрит" в локальную сеть, соединенный с коммутаторами рабочих групп (Switch-CO, Switch-BO). На LAN интерфейсе поднят DHCP сервер.

Имеются также два клиентских компьютера, по одному в каждой из сетей.

Настройки IPsec на стороне Главного офиса (Central Office)

| VPN -> Ipsec -> Tunnels -> Edit Phase 1 | |

| Generals Informations | |

| Key Exchange version | Auto |

| Internet Protocol | IPv4 |

| Interface | WAN |

| Remote Gateway | 200.1.1.2 |

| Phase 1 Proposal (Authentication) | |

| Authentication Method | Mutual PSK |

| Negotiation Method | Main |

| My Identifier | My IP address |

| Peer Identifier | Peer IP address |

| Pre-Shared Key | *********** |

| Phase 1 Proposal (Algoritms) | |

| Encryption Algorithm | AES (256 bits) |

| Hash Algorithm | SHA1 |

| DH Group | 1 (768 bit) |

| Lifetime (Seconds) | 28800 |

| NAT Traversal | Force |

Перейти к настройке второй фазы нажав соответствующую кнопку.

| VPN -> Ipsec -> Tunnels -> Edit Phase 2 | |

| Generals Informations | |

| Mode | Tunnel IPv4 |

| Local Network | LAN subnet |

| Remote Network | Network (10.1.2.0/24) |

| Phase 2 Proposal (SA/Key Exchange) | |

| Protocol | ESP |

| Encryption Algorithms | AES |

| Hash Algorithm | SHA1 |

| PFS key group | off |

| Lifetime | 3600 |

В итоге должно получиться что-то вроде этого:

Настройки IPsec на стороне Филиала (Branch Office)

| VPN -> Ipsec -> Tunnels -> Edit Phase 1 | |

| Generals Informations | |

| Key Exchange version | Auto |

| Internet Protocol | IPv4 |

| Interface | WAN |

| Remote Gateway | 200.1.1.1 |

| Phase 1 Proposal (Authentication) | |

| Authentication Method | Mutual PSK |

| Negotiation Method | Main |

| My Identifier | My IP address |

| Peer Identifier | Peer IP address |

| Pre-Shared Key | *********** |

| Phase 1 Proposal (Algoritms) | |

| Encryption Algorithm | AES (256 bits) |

| Hash Algorithm | SHA1 |

| DH Group | 1 (768 bit) |

| Lifetime (Seconds) | 28800 |

| NAT Traversal | Force |

Перейти к настройке второй фазы

| VPN -> Ipsec -> Tunnels -> Edit Phase 2 | |

| Generals Informations | |

| Mode | Tunnel IPv4 |

| Local Network | LAN subnet |

| Remote Network | Network (10.1.1.0/24) |

| Phase 2 Proposal (SA/Key Exchange) | |

| Protocol | ESP |

| Encryption Algorithms | AES |

| Hash Algorithm | SHA1 |

| PFS key group | off |

| Lifetime | 3600 |

В итоге должно получиться что-то вроде этого:

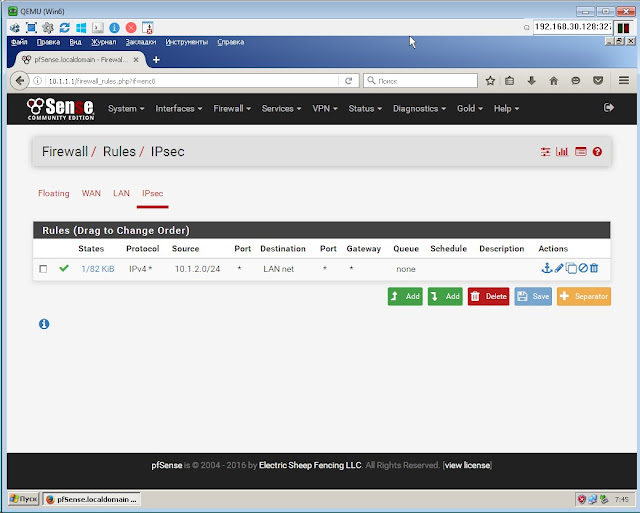

Правило для IPsec

Чтобы трафик исправно ходил между сетями необходимо создать разрешающее правило.

Для этого необходимо войти в раздел Firewall - > Rules -> IPsec и нажать Add

Для центрального офиса

Firewall - > Rules -> Ipsec |

|

| Edit Firewall Rule | |

| Action | Pass |

| Interface | Ipsec |

| Address Family | IPv4 |

| Protocol | any |

| Sourse | |

| Sourse | Network (10.1.2.0/24) |

| Destination | LAN net |

Для филиала

| Firewall - > Rules -> Ipsec | |

| Edit Firewall Rule | |

| Action | Pass |

| Interface | Ipsec |

| Address Family | IPv4 |

| Protocol | any |

| Sourse | |

| Sourse | Network (10.1.1.0/24) |

| Destination | LAN net |

Проверка созданного туннеля

Для проверки созданного туннеля перейти в раздел Status -> IPsec -> Overview

Картина должна быть примерно такой для филиала:

и примерно такой для центрального офиса:

Это говорит о том, что канал поднят и исправно функционирует.

Комментариев нет:

Отправить комментарий

Примечание. Отправлять комментарии могут только участники этого блога.