Система Cisco Adaptive Security Device Manager (ASDM) предоставляет функции управления и мониторинга через наглядный и простой в использовании управляющий Web-интерфейс, который позволяет ускорить процесс развертывания устройств защиты с помощью интеллектуальных настройщиков, эффективных инструментальных средств администрирования и гибких функций мониторинга.

В данной статье рассмотрена настройка ASDM на устройствах Cisco ASA, на примере образа ASAv запущенного в UNetLab.

В данной статье рассмотрена настройка ASDM на устройствах Cisco ASA, на примере образа ASAv запущенного в UNetLab.

Добавим в рабочую область UNetLab образ ASAv.

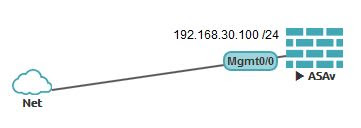

Создадим сетевое подключение типа pnet0 на виртуальный адаптер VMware и соединим им интерфейс Management 0/0.

Таким образом мы реализуем возможность подключаться к ASAv с реальной машины.

У меня pnet0 соответствует виртуальный адаптер VMnet8 c адресом 192.168.30.1

Настроим managemet интерфейс. Присвоим ему адрес 192.168.1.100 (т. е. из сети в которой находится виртуальный адаптер VMnet8 c адресом 192.168.30.1).

interface management 0/0

nameif management

ip address 192.168.30.100 255.255.255.0

no shutdown

Проверим доступность ASAv по адресу 192.168.30.100 с реальной машины.

Пинг есть.

Настроите сохранения по команде wr mem

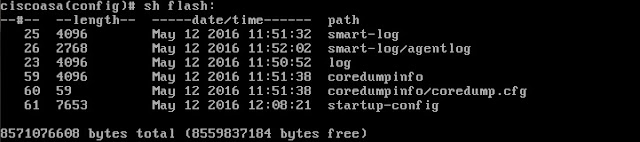

sh flash:

Видно, что на flash: нет startup-config, копируем его из running-config

copy running-config startup-config

copy startup-config flash:

Установите и запустите TFTP сервер на реальной машине.

В поле Current Directory укажите путь к каталогу с ASDM.

В поле Server interfaces - интерфейс для TFTP сервера (у меня виртуальный адаптер VMware).

Нажатием на кнопку Show Dir можно посмотреть содержимое каталога выбранного в Current Directory.

Скопируйте ASDM во flash: ASAv

copy tftp: flash:

192.168.30.1

asdm-751-112.bin

Дождитесь завершения процесса копирования и проверьте наличие файла asdm-751-112.bin во flash:

Теперь настроим локальную авторизацию, и поднимем https сервер:

enable password cisco

username admin password cisco privilege 15

domain-name fw.blackbox.com

crypto key generate rsa general-keys modulus 1024

aaa authentication http console LOCAL

http server enable

Разрешим сети для входа по http (например для всех хостов сети 192.168.30.0/24 с интерфейса management) и запишем конфигурацию:

http 192.168.30.0 255.255.255.0 management

wr mem

Перезапустите образ ASAv.

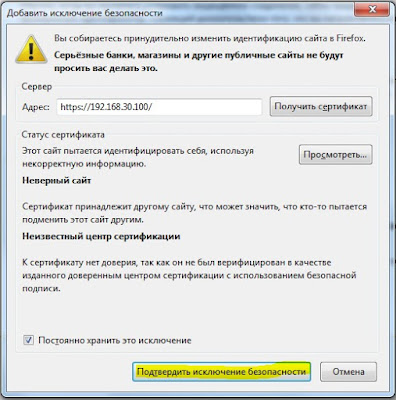

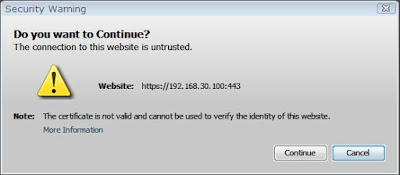

Теперь можно подключиться к ASAv по адресу https://192.168.30.100

Будет запрошен логин и пароль.

Добавим хост https://192.168.30.100 в исключение безопасности.

Обязательно добавьте сертификат в Доверенные корневые центры сертификации.

Установим ASDM Launcher нажав соответствующую кнопку. Можно также просто запустить ASDM нажав Run ASDM.

В случае, если на вашем компьютере не установлены компоненты Java, будет предложено их установить.

Загружаем, запускаем...

Устанавливаем...

После установки запустим ASDM с ярлыка на рабочем столе.

Введем адрес, имя пользователя и пароль.

Вводим пароль еще раз.

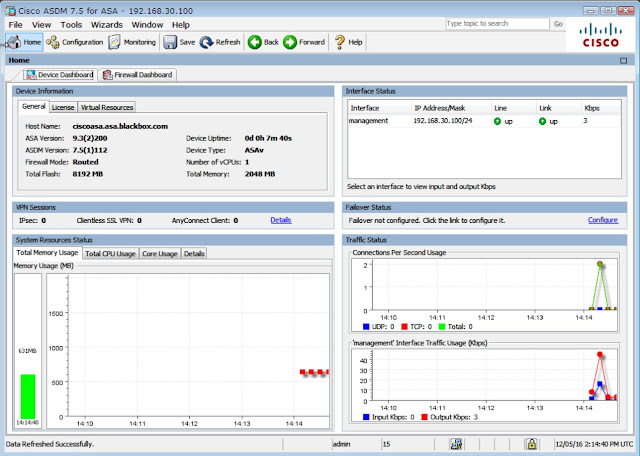

И видим интерфейс ASDM